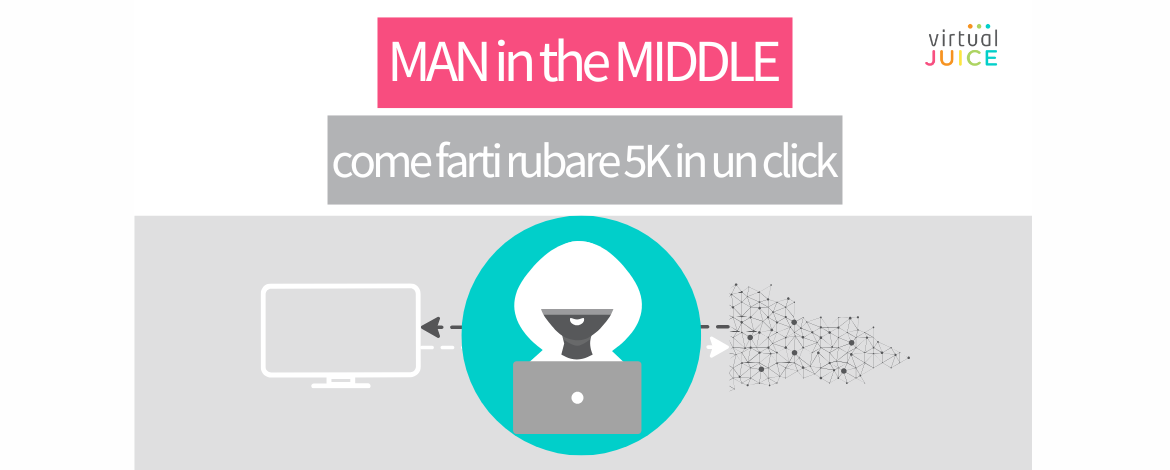

Attacco Man in the middle cos’è e come prevenirlo

Contratto di assistenza informatica per prevenire attacchi di phishing

Un sistema informatico sicuro è fondamentale per proteggere i dati e la rete aziendale da compromissioni. Nel contesto del nostro contratto di assistenza MSP, garantiamo la sicurezza attraverso una serie di servizi dedicati, incluso un approfondito monitoraggio e aggiornamenti regolari per prevenire gli attacchi informatici. La nostra priorità è assicurare che i clienti siano consapevoli dei potenziali rischi e delle misure preventive necessarie per proteggere le proprie attività.

Effettuiamo visite periodiche presso le sedi dei nostri clienti durante le quali:

- monitoriamo tutti dispositivi con un software di monitoraggio, controlliamo aggiornamenti software, patch di sicurezza, errori hardware;

- verifichiamo la sicurezza perimetrale della rete e gli eventuali tentativi di intrusione.

Molte cose riusciamo a risolverle direttamente con il nostro intervento o con aggiornamenti software quotidiani, per altre va fatta un’analisi più approfondita con il cliente. La visita programma prevede quindi un controllo approfondito presso la sede da parte di un nostro tecnico, che stilerà un report dell’infrastruttura informatica.

In questo report sono ben delineati tutta la rete del cliente, software e dispositivi, oltre che sistemi di backup ed eventuali piani di disaster recovery impostati.

Alla fine di questo documento, solitamente di oltre 40 pagine, descriviamo quali possono essere le criticità del sistema e cosa consigliamo di fare per evitare spiacevoli inconvenienti. Vogliamo che chi sottoscrive il nostro contratto sia ben informato su cosa potrebbe andare incontro nel caso lasciasse la barca navigare a vista senza un buon timoniere ed una mappa tracciata.

Problema: Attacco Man-in-the-Middle su una e-mail aziendale

Recentemente, un caso ha evidenziato l’insidiosità dell’attacco Man-in-the-Middle, con un cliente non coperto dal nostro contratto che ha subito gravi conseguenze finanziarie a causa di un attacco hacker via posta elettronica. L’azienda, chiamata “ABC” per comodità, ha ricevuto una fattura falsa tramite e-mail, con l’indicazione di un Iban fraudolento. Di conseguenza, una somma considerevole di denaro è finita su un conto in Germania, causando problemi e conflitti tra le parti coinvolte.

Attacco hacker via PEC: chi può avere inviato le fatture false via mail?

Questo è un tipico caso di attacco informatico, dove la vittima era una delle due parti di questa storia. L’attacco viene chiamato “Man in the middle”, l’uomo di mezzo, in pratica permette al malintenzionato di intercettare e manipolare il traffico internet e rubare le informazioni. È un attacco molto fine in quanto le vittime non si accorgono di nulla, lavora in maniera silente.

L’attaccante si mette letteralmente nel mezzo tra due entità che stanno cercando di comunicare tra loro: un client (la vittima) e il server o router. In questo modo riesce non solo a intercettare i messaggi inviati e ricevuti. Se vuole, può anche modificarli o fingersi una delle due parti.

Ma come si può venire attaccati?

Le modalità di attacco sono molteplici:

- Rete wifi compromessa: i malintenzionati per mettersi nel mezzo creano un nodo wi-fi falso, che simula un legittimo punto di accesso per ingannarci. Intercettano la navigazione web non cifrata per dirottare il nostro account.

- Dispositivi mobili (cellulari): tramite applicazioni malevoli si cerca di intercettare tutto il traffico sms. Spesso questo attacco è usato per by-passare l’autenticazione a due fattori che protegge i nostri account di istituti finanziari per esempio.

- Browser non aggiornati o malware: conosciuto anche con il nome di banking trojan, l’attacco man-in-the-browser prevede che un malware venga installato sul dispositivo della vittima. una volta operativo, è in grado di modificare le transazioni online eseguite, per esempio, verso una banca. In pratica, il browser ci mostrerà la transazione corretta, mentre in realtà ne viene fatta un’altra.

- Phishing: attraverso attività di phishing il criminale cerca di installare un malware che una volta avviato nel computer della vittima cerca di carpire le informazioni necessarie.

L’attacco Man-in-the-Middle: come prevenirlo?

Innanzitutto il nostro consiglio è quello di avere sempre sistemi aggiornati e monitorati. Come dicevamo all’inizio dell’articolo un sistema monitorato quotidianamente è meno incline ad attacchi di questo tipo. I clienti che seguono i nostri consigli durante la visita programmata solitamente non cadono nei tranelli messi in opera dai cyber criminali. I loro software sono aggiornati quotidianamente, la sicurezza perimetrale è gestita e vengono avvisati in caso di anomalie.

Se proprio non volete avere un sistema monitorato e volete affidarvi alla provvidenza, possiamo consigliarvi per lo meno di :

- Non usare punti di accesso wi-fi non cifrati, oppure liberi senza conoscerne l’origine.

- Assicuratevi di utilizzare la versione cifrata dei siti web, controllando che la url inizi con “https”.

- Impostate sempre password complesse.

- Aggiornate i sistemi operativi alle ultime versioni e alle ultime patch di sicurezza.

- Dovete avere un buon antivirus sempre aggiornato.

- Se avete bisogno di collegarvi dall’esterno alla rete aziendale fatelo solo tramite connessione sicura VPN.

- Attivate sempre l’autenticazione a due fattori in tutti vostri account più importanti.

- Utilizzate sistemi di posta elettronica professionali, con un buon sistema antispam.

L’azienda ABC ha lasciato la barca navigare senza timoniere e senza una mappa tracciata e le sorprese non sono state molto piacevoli.

Possiamo darti una mappa tracciata della tua infrastruttura informatica, contattaci se vuoi avere un’analisi e capire se ci sono criticità che possono minare la sicurezza del tuo business.

Attacco man in the middle: cosa fare

Chiamaci oggi stesso per garantire la protezione del tuo sistema informatico.

Con il nostro contratto di assistenza MSP, avrai la tranquillità di avere un team dedicato alla sicurezza informatica, pronto a monitorare costantemente il tuo sistema e ad intervenire prontamente in caso di potenziali minacce. Inoltre, potrai usufruire del nostro servizio di Phishing Simulation, che ti permetterà di formare i tuoi dipendenti su come riconoscere e evitare gli attacchi informatici via email. Proteggi il tuo business oggi stesso!

Strategy

Strategy Maintenance

Maintenance Data Protection

Data Protection Cybersecurity

Cybersecurity Cloud As-a-Service

Cloud As-a-Service Academy

Academy